Securitate IT: Malware infecteaza computere prin ascunderea in anunturi publicitare

Malware-ul Steganos a reusit sa ramana nedetectat timp de doi ani, prin evitarea computerelor analistilor de securitate

Cu exceptia cazului in care inca utilizati Internet Explorer, probabil ca nu trebuie sa va faceti griji cu privire la malware-ul nou descoperit de catre cercetatorii ESET. Cu toate acestea, Stegano arata exact cat de adepti au devenit hackerii in a introduce anununturi publicitare infectate in retele si ulterior, in a le ascunde . Acest malware a functionat neintrerup in ultimii doi ani si viza in mod special platile corporate si serviciile bancare.

Atacul incepea prin anunturi infectate cu javascript pentru „Broxu„, care in mod ironic, reprezinta „Browser Defense”, impingand victimele sa-si etaleze informatiile in retele mari de anunturi, pentru ca apoi sa apara pe site-urile de stiri majore, fiind vazute de milioane de utilizatori. „Putem spune chiar ca si unele dintre celelalte kit-uri malware, cum ar fi Angler si Neutrino, sunt depasite de kit-ul Stegano in ceea ce priveste calitatea site-urilor pe care au reusit sa-si instaleze bannerele malitioase„, a declarat echipa.

Deci, cum a reusit sa se infiltreze in ciuda tehnologiilor anti-malware puternice folosite de companiile mari de publicitate? In momentul in care un anunt este pregatit sa fie dat catre utilizare, trece printr-o verificare, un cod javascript camuflat care executa o verificare a mediului. Se verifica pentru a se vedea daca sunt rulate masini virtuale sau alte medii utilizate in mod obisnuit de catre cercetatorii de securitate. In aceste cazuri, se serveste o imagine curata, dar pentru masinile vulnerabile, acesta serveste un fisier GIF special, care prinde date din „alfa”, sau din canalul de transparenta.

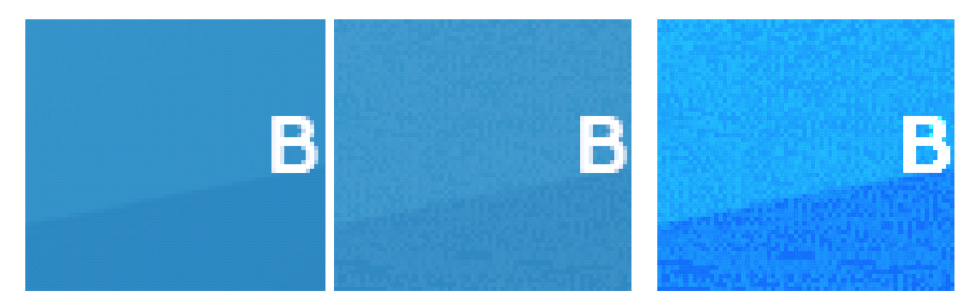

Asa cum se vede mai sus, imaginea arata perfect normal cu ochiul liber. Dar atunci cand este marita se poate vedea un model de pixeli, care contine in secret cod similar cu QR, rau-intentionat. Un alt script scaneaza, extrage si se executa codul folosind o cunoscuta vulnerabilitate din Internet Explorer, apoi verifica aparatul din nou dupa sisteme de securitate. Verifica, de asemenea, grafica si driverele de securitate pentru a confirma ca se ruleaza pe un computer real.

De acolo, se incarca un iFrame de 1 pixel care redirectioneaza printr-un URL minuscul catre un nou site. Pagina de destinatie verifica prezenta Internet Explorer si incarca un fisier Flash care contine un alt fisier Flash. Aceasta din urma poate servi la una din trei functii, in functie de versiunea de Flash pe care o gaseste. Pentru a verifica versiunea de Flash, informatia este trimisa inapoi la server si codificata din nou ca un fisier GIF. Serverul trimite inapoi un cod pentru a desemna care dintre cele trei functii poate exploata vulnerabilitatea Flash gasita, impreuna cu parola shell necesara pentru a putea instala malware-ul.

Totusi, mai face inca un control pentru anumite tipuri de fisiere pentru a se asigura cu nu exista probabilitatea de a fi descoperita operatia de un analist de securitate. In cazul in care nu este detectat nimic, malware-ul este descarcat si lansat. De acolo, puteti fi infectat cu un backdoor, keylogger, deturnare de captura de ecran sau de video. In acel moment, hackerii pot fura orice fisier, dar eforturile lor au fost directionate catre sectorul bancar si sondarea de puncte slabe care ar putea permite furtul sau santajul.

Tot procesul pare destul de complicat, dar se pare ca a dat roade. „Kit-ul Stegano incerca sa ramana nedetectat din anul 2014, cel putin„, spune echipa, si pana in prezent, nimeni nu l-a reperat (nu se stie, daca acest malware a reusit, totusi, sa extraga bani de la victime). Toate acestea pot fi evitate prin „rularea unui software-ul complet cu patch-uri si utilizand o solutie de incredere, actualizata, de securitate pentru internet”, cercetatorii Eset spun. Si, desigur, prin evitarea utilizarii de Internet Explorer.

Pentru mai multe informatii si o oferta personalizata de solutii si de servicii IT, va rugam sa ne contactati.

Sursa: www.engadget.com